物联网边缘设备安全,为何要从硬件抓起?

物联网技术为制造业、运输、石油和天然气、医疗保健、农业、能源和公用事业部门带来了非常多的好处。这些行业拥有复杂的基础设施,汇集了大量互联设备、传感器、智能仪表、工业机器人,以及用于通信和数据传输的软件。由于这些物联网系统包含许多重要的敏感信息,因此也常常成为黑客主要攻击的目标。

本文引用地址://www.cazqn.com/article/202403/456112.htm对物联网企业而言,即使一个小型设备受到攻击,那么组织内与其关联的所有连接设备和系统都有可能遭到破坏,甚至还可能影响到合作伙伴和供应商的系统安全。因此,大力促进工业物联网高速发展的同时,如何保护这些智能设备的安全成为整个行业面临的重大挑战。

IIoT的安全风险及其影响

当前,工业物联网(IIoT)技术正处在蓬勃发展阶段,预计到2030年,工厂内的联网设备数量将增至12亿台。在数字化和基础设施建设过程中,网络犯罪分子也盯上了这些智能设备,他们发起的各种网络攻击旨在破坏物联网生态系统中不同部件的安全,如通信网络、操作系统和应用软件以及大量的联网设备。

IIoT环境中存在的安全漏洞可能会给犯罪分子以可乘之机,终将导致企业机密泄露或敏感数据丢失,比如产品制造蓝图或关键业务信息等。如果黑客侵入了一个企业的制造网络,他们很容易就能篡改制造设备的配置,造成难以挽回的后果。

工业物联网系统中存在许多典型的安全问题。首先,网络攻击者可以通过不同的方式,比如通过开放端口、缓冲区溢出、DoS(denial-of-service)和分布式DoS(DDoS)攻击,进而对受严重保护的网络进行未经授权的访问。其次,如果网络界面不安全,黑客就可以利用未受保护的数据、弱密码等实施入侵。只有充分了解IIoT解决方案中固有的安全漏洞的含义,企业才能采取针对性的对策以规避潜在的风险。

现在,已经有越来越多的企业开始认识到工业物联网安全的重要性。来自Markets and Markets的数据,2022年,全球工业网络安全市场规模约为163亿美元,预计2023年至2028年期间将以7.7%的复合年增长率(CAGR)实现快速增长,到2028年将达到244亿美元。归纳起来,当前的工业物联网主要存在五大安全风险:

1.数据虹吸:黑客通常在端点设备进行数据传输时通过窃听进行信息拦截,尤其是端点设备传输的数据是高度敏感的信息时,带来的风险可能会对企业造成毁灭性的打击。这种物联网攻击极容易针对的行业是健康、安全和航空航天等行业。为了避免这种类型的安全风险,企业必须制定相应的安全策略,确保使用适宜的加密软件对所有传输的数据进行充分加密。

2.设备劫持:设备劫持是IIoT常见的安全挑战之一。当物联网传感器或端点被劫持时,将导致严重的数据泄露,此时黑客可以随心所欲地控制整个制造过程,产品质量控制几乎处于失控状态。这种IIoT安全风险可以通过定期更新硬件和软件组件来预防。还可以通过部署基于硬件的VPN解决方案来减少风险的发生,这种解决方案与传统系统更兼容。

3.分布式拒绝服务(DoS)攻击:一个企业的端点设备可能会通过其连接的网络被铺天盖地的流量所淹没,以至于端点无法处理正常的工作负载。这种类型的安全风险被称为分布式拒绝服务(DDoS)攻击。例如,当工业恒温器连接到不安全的互联网时,对整个系统的协同DDoS攻击可能导致系统停机。规避这种IIoT风险可以采用防火墙来保护联网设备的安全。

4.设备欺骗攻击:在IIoT中,当攻击者伪装成可信设备在企业的集中式网络和IIoT端点设备之间发送信息时,就会发生设备欺骗攻击。这种时候适合使用基于硬件的安全解决方案来管理和规避这种威胁。

5.物理设备被盗:IIoT中有许多物理端点设备,如果不加以保护,这些设备随时可能会被盗,在其中存储的关键数据可能引发安全问题。为了大幅降低与设备盗窃相关的风险,企业应尽量避免在端点设备上存储敏感信息,或者使用基于云的基础设施来存储关键信息。

基础设施中极脆弱的部分是监控和数据采集设备、程序逻辑控制器、分布式控制系统、提供人机交互的网络和移动接口。在物联网所有安全措施中,加密往往是一个经常被行业低估的有效安全措施,而极常见的问题是由于加密和身份验证不力而导致的数据泄露。

基于硬件的IIoT 安全策略

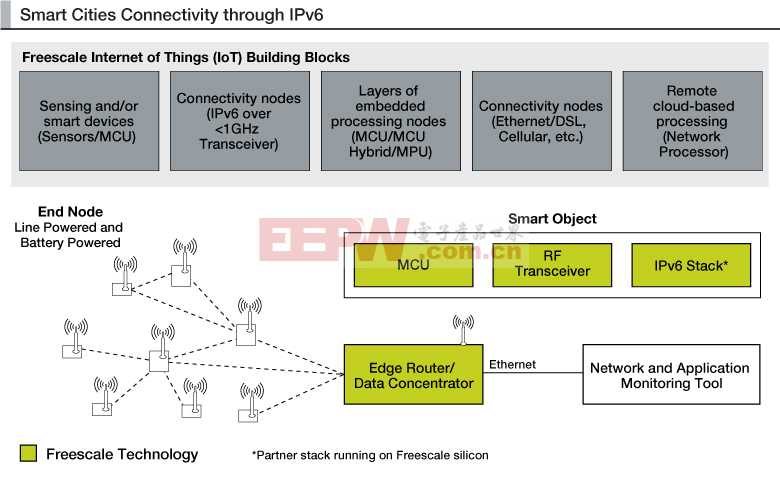

边缘计算是工业物联网得以迅速扩展的关键技术,如今,边缘应用越来越多地参与到物联网的数据处理和分析,利用机器学习(ML)算法,使得物联网(IoT)设备能够及时做出决策,并以准自主的方式提供可靠的服务。与此同时,物联网边缘设备需要强大的计算能力才能满足这些需求。由于边缘计算可能涉及高度敏感的数据,边缘设备需要集成可保证系统安全的保护技术。

目前,市场上有多种方法可以保护边缘设备的安全。综合来看,基于硬件的安全方法通常比仅仅采用软件的方法更安全、更有效。这是因为物联网边缘设备通常具有较强的处理能力以及充裕的内存,可以相对轻松地运行高级安全程序。

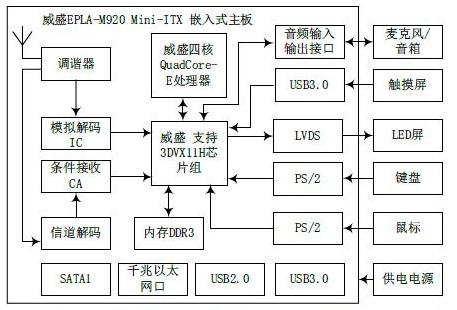

根据应用不同,物联网设备的处理能力各不相同。比如,低功耗设备往往使用微控制器(MCU),而计算能力更强的边缘设备通常使用微处理器(MPU)。

如今,越来越多的物联网设备混合使用MCU和MPU。边缘设备在硅和固件级别提供的安全功能多种多样。通过安全硬件,例如嵌入式安全元件或安全模块可以将信任根集成到设备中,从而提供从硅一直延伸到云的信任锚。基于硬件的安全方案提供了一个可信的计算基础,可以从中启用各种安全功能,包括安全地启动设备、执行安全的应用程序、运行安全的操作系统(OS)、实现安全的设备生命周期管理,以及安全地连接到辅助云服务和后端基础设施等。

对于IIoT而言,基于硬件的安全措施大多在边缘侧完成,安全功能的实现主要是将安全IP块集成到MCU和MPU中,这些IP块可以提供可编程的信任根核心、物理上不可克隆的功能(PUF)、随机数生成器(RNG)、唯一ID、安全套接字层(SSL)/传输层安全性(TLS)支持、加密块等。

IIoT 安全的硬件解决方案

ChipDNA技术是ADI的一项专利技术,它涉及一种物理上不可克隆的功能(PUF),该功能能够有效抵御入侵性物理攻击。利用芯片制造过程中自然发生的半导体器件特性的随机变化,ChipDNA电路产生了一个独特的输出值,该输出值可随时间、温度和工作电压而重复。

在基于PUF的ChipDNA安全验证器中,每个密钥都以IC的一种精准的模拟特性的形式存在,使其不受所有已知的侵入性攻击工具和功能的影响。并且每个IC都有ChipDNA生成的唯一密钥。该密钥基于PUF,可在温度、电压和IC运行条件下重复,在抵御黑客的侵入式攻击和逆向工程攻击方面,安全防护水平有了指数级提升。

该公司早期的产品MAX32520 MCU就是利用ChipDNA输出作为密钥内容,以加密方式保护所有设备存储的数据,并可选地在用户控制下作为ECDSA签名(椭圆曲线数字签名算法)操作的私钥。除了硬件加密功能外,MAX32520还提供符合FIPS/NIST标准的真随机数生成器、环境和篡改检测电路,以促进应用程序的系统级安全。不过,该系列中的所有产品很快就会停产,并由新的产品取而代之。

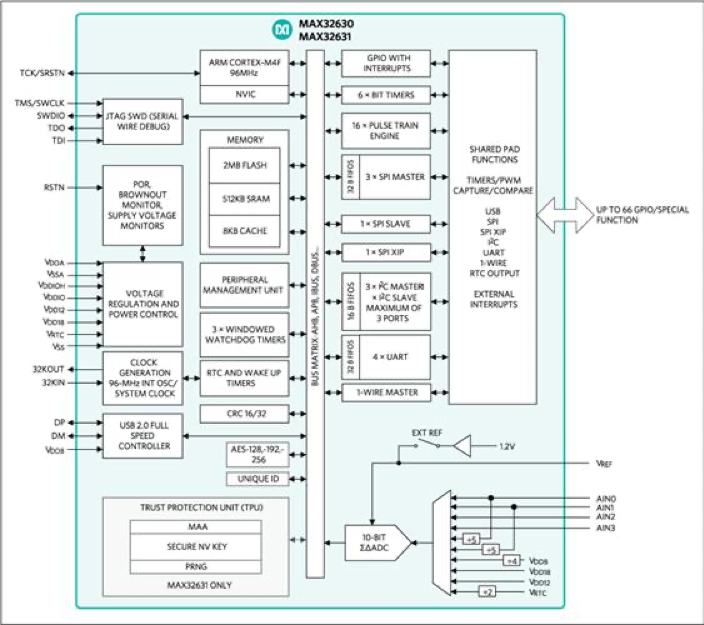

新一代产品MAX32630采用带FPU的Arm Cortex-M4内核,拥有超低功耗、高效的信号处理能力,易于使用。MAX32631 / MAX32632是MAX32630的安全版本,它们提供了具有加密和高级安全功能的信任保护单元(TPU),其中包括用于快速ECDSA的模块化算术加速器(MAA)、真随机数生成器(TRNG)和硬件AES引擎。MAX32632还提供了一个安全的引导加载程序,用于额外的安全性和生命周期管理。

图2:基于FPU的MAX32630 / MAX32631 MCU内部结构(图源:Analog Devices)

在物联网所有安全措施中,加密往往是一个经常被行业低估的有效安全措施,常见的问题是因加密和身份验证不力而导致的数据泄露。实际上,加密是保护物联网生态系统中数据的机密性、完整性和真实性的基础。对于物联网边缘设备而言,用于执行加密引导、登录和空中更新等服务的加密密钥是必须保护的关键组件。而芯片级硬件保护密钥是实现嵌入式设计强大安全保护的标准。

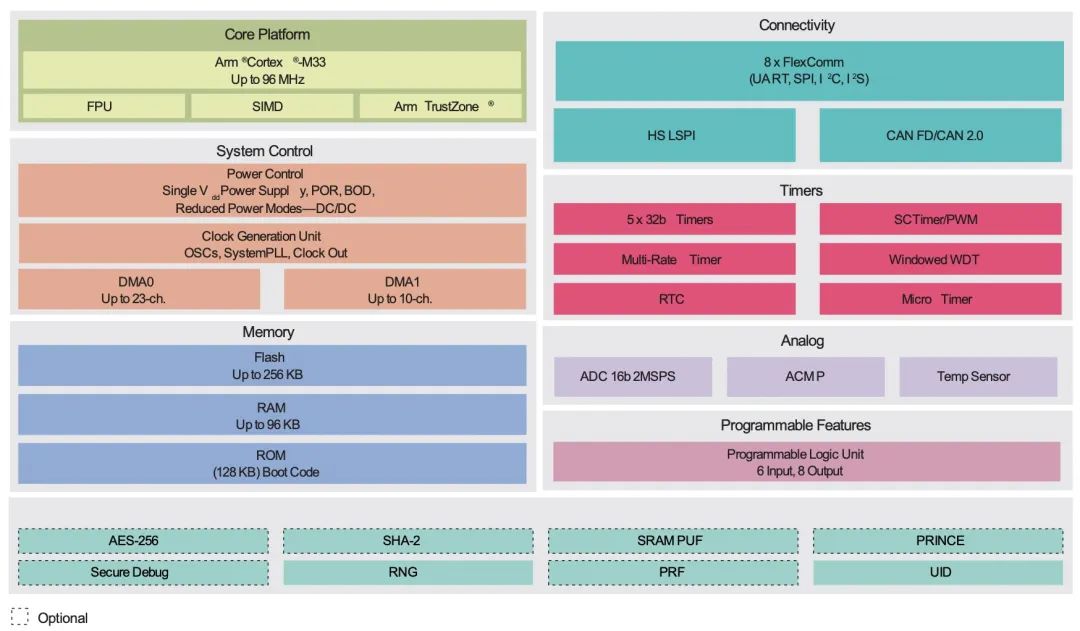

作为NXP EdgeVerse边缘计算平台的一部分,LPC5500系列MCU就是这样的设计,它在保证性能的同时,还集成了相应的安全模块。LPC5500采用Arm Cortex-M33技术,与前几代产品相比,它改进了产品架构并提高了集成度,大幅降低了功耗,提供了更高级别的安全功能,包括基于SRAM PUF的信任和配置根,从加密图像(内置闪存)进行实时操作,并通过Arm TrustZone-M保护资产,非常适用于对安全有较高要求的工业物联网应用。LPC5500系列MCU共有7个可扩展的系列,提供多种封装和内存选项,还具有全面的MCUXpresso软件和工具生态系统及低成本开发板。

图3:LPC5500系列MCU系统框图(图源:NXP)

本文小结

如今,从工业、汽车到智能家居和消费产品,具有安全处理器功能的边缘设备可以满足不同用例中各种安全性需求。支撑物联网边缘设备安全进步的一个重要原因是不断增长的政策、法规和标准要求,这些要求又进一步推动了围绕设备制造安全和生命周期管理的市场发展。此时的重点不仅仅要确保设备本身能够安全运行,重要的是它们能够提供可信的计算,保护物联网边缘的敏感数据安全。

著名分析机构Straits Research对未来的IIoT 安全市场预期充满信心,他们表示,2023年至2031年的IIoT安全市场复合年增长率(CAGR )将达到29.8%,到2031年,全球IIoT安全市场规模预计将高达1,223亿美元。

虽然本文再三强调要从边缘硬件入手实施相应的IIoT 安全策略,但在实际运营中,物联网边缘安全策略不一定全部从硬件角度来考虑,有许多软件、网络和云级别的安全技术也可以对物联网提供有效的安全保护。不可否认的是,如果不在设备中嵌入某种形式的基于硬件的安全模块,创建可信的物联网生态系统将很难实现。随着安全处理器市场的成熟,成本和复杂性降低,这些技术将非常容易地集成到越来越多的应用中,并将带来巨大的创新。

来源:贸泽电子

评论